Auf der vorliegenden Seite findet sich eine Beschreibung über alle bestätigten Befunde, deren Schweregrad die Post nach der eingehenden fachlichen Analyse als hoch oder kritisch einstuft. Die Angaben werden regelmässig aktualisiert.

Eine aktuelle Übersicht über die Befunde finden Sie auf der Webseite des Community-Programms: https://evoting-community.post.ch/de/beitragen

Bestätigte Befunde mit Schweregrad hoch und kritisch

Die Post legt ihr zukünftiges E-Voting-System dauerhaft und vollständig offen. Expertinnen und Experten können die Dokumente analysieren und den Quellcode testen. Im Rahmen des Bug-Bounty-Programms zahlt die Post Belohnungen für bestätigte Schwachstellen. Dies sind Massnahmen der Cyber-Security und internationale Best-Practice, um die Sicherheit stets auf möglichst hohem Level zu halten. Ziel dieser Massnahmen ist es, auf Basis der gemeldeten Befunde mögliche Angriffsstellen im System frühzeitig zu finden und zu beheben.

Alle Hinweise, darunter Fragen, Bemerkungen und Befunde, sind auf der FachplattformGitLab veröffentlicht.

Nachstehend findet sich eine regelmässig aktualisierte Beschreibung über alle bestätigten Befunde, deren Schweregrad die Post nach der eingehenden fachlichen Analyse als hoch oder kritisch einstuft.

Die Befunde sind chronologisch nach Publikationszeitpunkt auf GitLab aufgeführt.

Issue #YWH-PGM12823-2 OS Command Injection via Configuration Filename Manipulation in VCPS - Sicherheitslücke im VCPS entdeckt

Datum: Dezember 2024

Melder: Abdel Adim `smaury` Oisfi of Shielder

Schweregrad: hoch

Ausbezahlte Belohnung: 8’000 €

Beschreibung: Der beschriebene Fehler zeigt eine Schwachstelle im Voting Card Print Service (VCPS) des E-Voting-Systems. Mit dieser Software werden die Stimmrechtsausweise mit den relevanten Codes sowie die Abstimmungsfragen oder die zu wählenden Personen eines Urnengangs generiert. Die Schwachstelle betrifft speziell benannte XML-Konfigurationsdateien, die unter bestimmten Umständen zur Ausführung von Befehlen auf Betriebssystemebene führen könnten. Es sind verschiedene betriebliche und prozessuale Vorkehrungen im System implementiert, die bisher die Ausnutzung dieser Schwachstelle verhindert haben. Um das System weiter zu verbessern, hat die Post die Schwachstelle behoben.

Status und Lösung: Der Befund ist gelöst und wird im neusten VCPS-Release umgesetzt.

Issue #YWH-PGM2323-190: Concurrent command execution isolation broken

Datum: August 2023

Melder: Florian Moser

Schweregrad: hoch

Ausbezahlte Belohnung: 10’000 €

Beschreibung: Der beschriebene Fehler zeigt eine Schwachstelle in einem der Mechanismen (Exactly-Once Processing) auf, die sicherstellen, dass kryptografische Befehle in dezentral verteilten Komponenten nicht doppelt erteilt werden können. Eine Doppelausführung eines kryptografischen Befehls könnte je nach Szenario die Aussagekraft der Prüfcodes, die Korrektheit des Ergebnisses oder das Stimmgeheimnis gefährden. Die Post hat bei der Analyse des Befundes nachgewiesen, dass aufgrund zusätzlicher Sicherheitsmechanismen im eingesetzten Hibernate-Framework und in der Datenbank solche Angriffe nicht möglich sind, die Ausnutzung des Befundes also ausgeschlossen ist. Die genannten Mechanismen stellen sicher, dass die bereits erteilten Befehle gespeichert werden und damit die doppelte Ausführung des Befehls erkannt und abgelehnt wird. Nichtsdestotrotz korrigiert die Post den sogenannten Exactly-Once-Processing Mechanismus als zusätzliches Sicherheitselement.

Status und Lösung: Der Befund ist schon gelöst und im neusten Release umgesetzt Concurrent command execution isolation broken (#9) · Tickets · swisspost-evoting / E-voting / E-voting · GitLab

Issue #5 (e-voting) SDM - Insecure USB file handling during 'importOperation'

Datum: September 2021

Melder: Ruben Santamarta

Schweregrad: hoch

Ausbezahlte Belohnung: 15'000 €

Beschreibung: Der beschriebene Fehler zeigt auf, dass ein Angriff auf eine Offline-Instanz des Secure-Data-Managers (SDM) möglich ist, wenn es gelänge, Schadsoftware auf einem für den physischen Datentransport zwischen Online- und Offline-Computern eingesetzten verschlüsselten Datenträger zu speichern. Mit dem Programm SDM setzt der Kanton vor jeder Wahl oder Abstimmung den elektronischen Urnengang auf. Dieses Programm läuft auf mehreren Offline- und Online-Computern in der kantonalen Infrastruktur. Unter Ausnützung des Fehlers könnte ein Angreifer daher via Offline-Computer die korrekte Konfiguration des elektronischen Urnengangs gefährden.

Die Angriffsmöglichkeit liegt im Zeitpunkt der Validierung der importierten Daten und einer aktuell fehlenden Restriktion, welche Daten in das SDM-Verzeichnis importiert werden können, begründet.

Status und Lösung: SDM - Insecure USB file handling during 'importOperation'

Issue #1 (e-voting) Insufficient Signature Validation of the Election Public Key resulting in possible attacks against individual verifiability

Datum: Oktober 2021

Melder: Analyse der unabhängigen Expertinnen und Experten des Bundes (Melder: V. Teague, O. Pereira und Th. Haines), auf deren Basis das E-Voting-Team der Post den Fehler entdeckt hat

Schweregrad: hoch

Ausbezahlte Belohnung: Im Rahmen der unabhängigen Überprüfung im Auftrag des Bundes gemeldet, daher keine Belohnung im Bug-Bounty-Programm

Beschreibung: Der Fehler würde es einem Angreifer, der die Kontrolle über den Voting Client, den Voting Server und eine Kontrollkomponente erlangt hat, erlauben, die individuelle Verifizierbarkeit zu gefährden. Der Angreifer könnte einen öffentlichen Schlüssel, eine kryptografische Komponente, die zur sicheren, unveränderten Übermittlung einer Meldung an den Stimmberechtigten zum Einsatz kommt, verfälschen und die anderen Kontrollkomponenten dazu bringen, diesen trotzdem zu akzeptieren. Der Stimmberechtigte selbst könnte nicht feststellen, dass seine Stimme ungültig gemacht wurde, d.h. die individuelle Verifizierbarkeit wäre nicht sichergestellt. Der Angriff würde aber bei der Überprüfung der Stimmen durch den Kanton entdeckt.

Status und Lösung: Insufficient Signature Validation of the Election Public Key resulting in possible attacks against individual verifiability

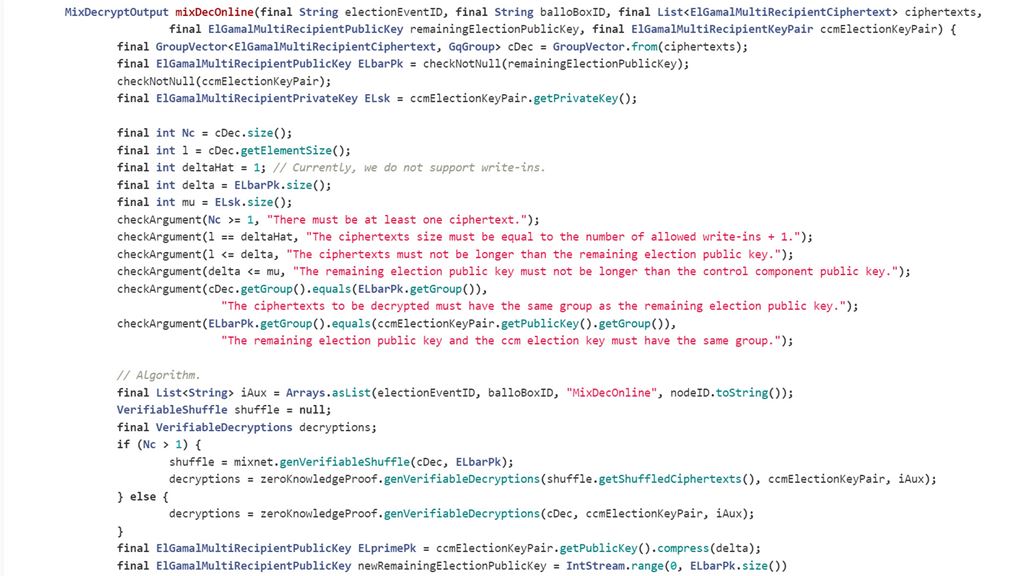

Issue #11 (e-voting documentation) Risk of privacy breach due to the CCMs not checking the ZKP before mix-decrypting

Datum: Juni 2021

Melder: Pierrick Gaudry, Véronique Cortier, Alexandre Debant

Schweregrad: hoch

Ausbezahlte Belohnung: 40'000 €

Beschreibung: Wenn ein Angreifer Teile der Server-Infrastruktur der Post und die letzte Offline-Kontrollkomponente, die durch den Kanton betrieben wird, kontrollieren könnte, wäre es ihm durch Ausnutzung des Fehlers möglich, das Stimmgeheimnis von mehreren Stimmen zu brechen. Denn die Kontrollkomponenten kontrollieren aktuell nicht, ob eine Urne zu einem bestimmten Urnengang gehört. Sie kontrollieren auch nicht, ob die Stimmen in einer Urne bereits gemischt und entschlüsselt worden sind.

Status und Lösung: Risk of privacy breach due to the CCMs not checking the ZKP before mix-decrypting

Issue #2 (e-voting documentation) The algorithm GenCMTable allows an adversary to recover the election event's set of possible short return codes

Datum: Februar 2021

Melder: Thomas Haines

Schweregrad: hoch

Ausbezahlte Belohnung: 7'500 €

Beschreibung: Ein Angreifer, dem es gelingt, in die E-Voting-Infrastruktur einzudringen, könnte durch Ausnutzung des beschriebenen Fehlers an Informationen gelangen, die ihm dazu verhelfen könnten, Prüfcodes und den Bestätigungscode zu erraten. Das könnte er dazu nutzen, dem Stimmberechtigten die korrekte Registrierung der Stimme vorzugeben und im Hintergrund dennoch die Stimme verfälscht zu registrieren.

Status und Lösung: The algorithm GenCMTable allows an adversary to recover the election event's set of possible short return codes