Im Rahmen ihrer Cybersecurity-Strategie lässt die Post ihre IT-Systeme öffentlich hacken. Bestätigte Schwachstellen belohnt sie finanziell. Die Erfahrungen der Post zeigen, dass dies eine äusserst wirksame Methode ist, um Systeme kontinuierlich zu verbessern und gegen Angriffe zu schützen.

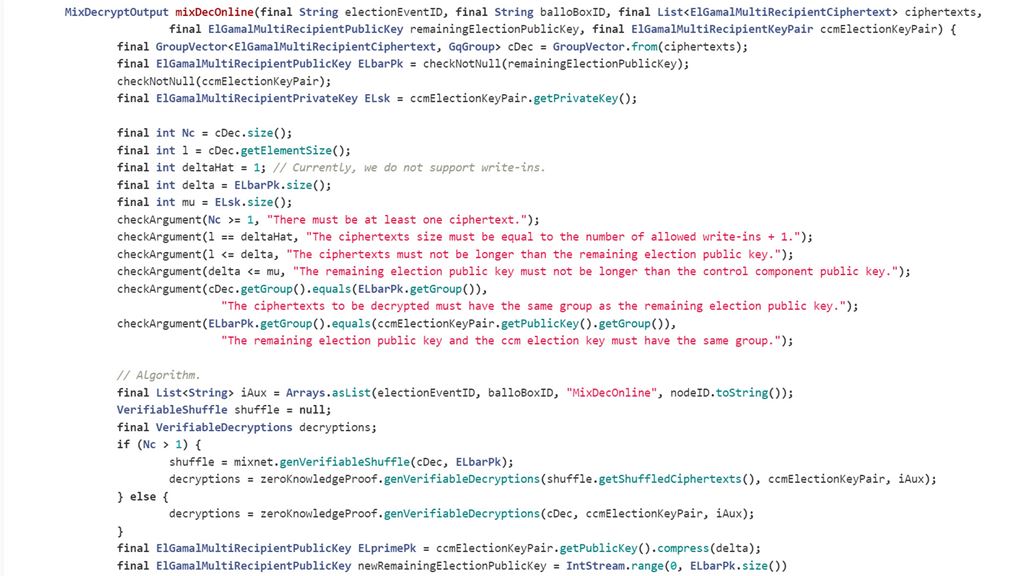

Die Post hat ihr neues E-Voting-System mit vollständiger Verifizierbarkeit dauerhaft offengelegt. Seit 2021 können Kryptografen und Hackerinnen den Quellcode und die Systemdokumentation auf Fehler prüfen und Angriffe simulieren. Nun erweitert die Post die Testmöglichkeiten und führt einen öffentlichen Intrusionstest durch. Die wiederkehrende Durchführung eines öffentlichen Intrusionstests ist auch eine rechtliche Anforderung des Bundes für den E-Voting-Versuchsbetrieb.

Angriffe auf die 1:1 Infrastruktur möglich

Während vier Wochen, vom 8. August bis am 2. September 2022, können ethische Hackerinnen und Hacker die E-Voting-Infrastruktur der Post angreifen. Hacker treffen dabei 1:1 auf die Infrastruktur, die beim Einsatz des Systems in den Kantonen verfügbar sein wird. Bestätigte Schwachstellen aus dem Intrusionstest belohnt die Post in einem Bug-Bounty-Programm. Der Test ist öffentlich, für die Teilnahme ist keine Registrierung nötig.

Wie funktioniert der Intrusionstest?

Die Post stellt für den öffentlichen Intrusionstest Musterstimmrechtsausweise zur Verfügung. Damit können Hacker und Interessierte auf dem Abstimmungsportal den Prozess der Stimmabgabe durchspielen. Das Abstimmungsportal ist die Oberfläche des E-Voting-Systems und somit die erste Angriffsfläche für Hacker. Der äussere Schutzring des Systems ist die E-Voting-Infrastruktur: Diese versuchen die Hacker mit ihren Angriffen zu durchbrechen. Die zentralen Sicherheitsziele des E-Voting-Systems, wie das Stimmgeheimnis oder die Unverfälschtheit der elektronischen Urne sind allerdings nicht nur durch die Infrastruktur, sondern durch weitere kryptografische Sicherheitsvorkehrungen geschützt. Die öffentliche Überprüfung hierzu läuft bereits seit 2021. Schwachstellen im Zusammenhang mit den E-Voting-spezifischen Sicherheitszielen belohnt die Post im laufenden Bug-Bounty-Programm mit bis zu 250 000 Franken. Auf Schwachstellen im Rahmen des nun anlaufenden Intrusionstests, d.h. im Zusammenhang mit der Infrastruktur, sind bis zu 30 000 Franken ausgeschrieben.

Parallel läuft die Entwicklung für den Ersteinsatz weiter

Das Ziel der Post ist es, mit dem Intrusionstest mögliche Schwachstellen aufzudecken und die E-Voting-Infrastruktur zu verbessern. Die Post wird die bestätigten Befunde laufend auf der Fachplattform GitLab publizieren – Befunde mit dem höchsten und zweithöchsten Schweregrad beschreibt sie zudem auf diesem Blog. Die Ergebnisse des Tests wird sie abschliessend in einem Bericht zusammenfassen. Parallel arbeitet die Post weiter daran, die Befunde aus der unabhängigen Prüfung des Bundes und aus dem Community-Programm zu beheben. Anstehende Arbeiten betreffen auch das Abstimmungsportal, dessen Nutzerfreundlichkeit vor dem Einsatz verbessert wird.

Der öffentliche Intrusionstest ist ein weiterer Schritt, das E-Voting-System den Kantonen für den Einsatz 2023 bereitzustellen.

Öffentliche Überprüfung

- Auditierbarkeit des Systems weiter verbessert: Die Post legt bei der Entwicklung ihres zukünftigen E-Voting-Systems grossen Wert auf die Verständlichkeit des Quellcodes und der Dokumentation für Aussenstehende. Dafür lässt sie die sogenannte Auditierbarkeit regelmässig extern überprüfen. Gemäss dem aktuellen Bericht hat sie die Auditierbarkeit weiter verbessert und schneidet fast mit Bestnote ab (4.8 von 5 Punkten).

- Rund 150 Meldungen: Die Post hat 2021 ein E-Voting-Community-Programm gestartet und alle relevanten Komponenten und Dokumente der Betaversion ihres zukünftigen Systems veröffentlicht. Expertinnen und Experten weltweit können diese prüfen und testen. Seit Januar 2021 hat die Post aus der Fachwelt rund 150 Meldungen erhalten (Stand Juli 2022). Auf dieser Basis hat sie bereits verschiedene Verbesserungen am System umgesetzt. Zur Übersicht der Befunde.